Kali Linux se puede usar para muchas cosas, pero probablemente sea más conocido por su capacidad para invadir o "piratear" redes como WPA y WPA2. Hay cientos de aplicaciones de Windows que pretenden hackear WPA; no lo uses! Son solo una estafa, utilizada por piratas informáticos profesionales para piratear novatos o aspirantes a piratas informáticos. Solo hay una forma de que los piratas informáticos ingresen a su red y es con un sistema operativo Linux, una tarjeta inalámbrica con modo de monitor y aircrack-ng o algo similar. También tenga en cuenta que incluso con estas herramientas, el craqueo de WiFi no es para principiantes. Se requiere un conocimiento básico de cómo funciona la autenticación WPA y cierta familiaridad con Kali Linux y sus herramientas, por lo que un pirata informático que obtenga acceso a su red probablemente no sea un novato!

Pasos

1. Inicie Kali Linux e inicie sesión, preferiblemente como root.

2. Conecte su adaptador inalámbrico compatible con inyección (a menos que la tarjeta de su computadora lo admita).

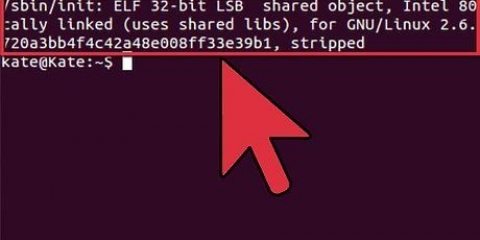

3. Desconecte todas las redes inalámbricas. Abre una terminal y escribe airmon-ng. Esto mostrará una lista de todas las tarjetas inalámbricas que admiten el modo de monitor (y sin inyección).

Si no se muestra ninguna tarjeta, desconecte y vuelva a conectar la tarjeta y verifique si es compatible con el modo de monitor. Puede verificar si la tarjeta es compatible con el modo de monitor escribiendo ifconfig en otro terminal; si la tarjeta aparece en ifconfig pero no en airmon-ng, entonces la tarjeta no es compatible.

4. Escriba `airmon-ng start` seguido de la interfaz de su tarjeta inalámbrica. Por ejemplo: si su tarjeta se llama wlan0, debe escribir: airmon-ng iniciar wlan0.

El mensaje `(modo monitor habilitado)` significa que la tarjeta se ha puesto correctamente en modo monitor. Tenga en cuenta el nombre de la nueva interfaz del monitor, mon0.

5. escribe airodump-ng seguido del nombre de la nueva interfaz del monitor. La interfaz del monitor es probablemente lun0.

6. Ver los resultados de Airodump. Ahora se le presentará una lista de todas las redes inalámbricas en su área, junto con mucha información útil sobre ellas. Encuentre su propia red o la red para la que está autorizado a realizar una prueba de penetración. Una vez que haya descubierto su red en la lista constantemente actualizada, presione control+C detener el proceso. Tenga en cuenta el canal de su red de destino.

7. Copie el BSSID de la red de destino. Ahora escribe este comando: airodump-ng -c [canal] --bssid [bssid] -w /root/Desktop/ [interfaz de monitor]

Reemplace [canal] con el canal de su red de destino. Pegue el BSSID de la red donde está [bssid] y reemplace [interfaz del monitor] con el nombre de la interfaz de su monitor, (mon0).Un comando completo debería verse así: airodump-ng -c 10 --bssid 00:14:BF:E0:E8:D5 -w /root/Desktop/mon0.8. Esperar. Airodump ahora solo necesita verificar la red de destino para que podamos encontrar información más específica al respecto. Lo que estamos haciendo ahora es esperar a que un dispositivo se (re) conecte a la red, obligando al enrutador a enviar el protocolo de enlace de cuatro vías necesario para descifrar la contraseña.

También aparecerán cuatro archivos en su escritorio; Aquí es donde se almacena el apretón de manos cuando se recopila, así que no lo elimine! Pero realmente no vamos a esperar a que un dispositivo se conecte. No, eso no es lo que hacen los hackers impacientes.De hecho, vamos a usar otra herramienta genial que viene con la suite aircrack llamada aireplay-ng para acelerar el proceso. En lugar de esperar a que se conecte un dispositivo, los piratas informáticos utilizan esta herramienta para obligar a un dispositivo a que se vuelva a conectar mediante el envío de paquetes de desautenticación (desautenticación) al dispositivo, haciéndole creer que se está volviendo a conectar al enrutador. Por supuesto, para que esta herramienta funcione, primero se debe conectar a otra persona a la red, así que esté atento al airodump-ng y espere a que aparezca un cliente. Esto puede tomar mucho tiempo, o solo un momento, para que aparezca el primero. Si no aparece ninguno después de una larga espera, es posible que la red esté vacía ahora o que esté demasiado lejos de la red.9. Ejecute airodump-ng y abra una segunda terminal. En esta terminal, escribe el siguiente comando: aireplay-ng –0 2 –a [id-bss del enrutador] –c [id-bss del cliente] mon0.

El –0 es un atajo para el modo de muerte y el 2 es la cantidad de paquetes de muerte que se enviarán.-a indica el bssid del punto de acceso (router); reemplace [bssid del enrutador] con el BSSID de la red de destino, por ejemplo, 00:14:BF:E0:E8:D5.-c indica los clientes BSSID. Reemplace [client bssid] con el BSSID del cliente conectado; esto se indica en `ESTACIÓN`.Y mon0, por supuesto, solo significa la interfaz de esta pantalla; cámbialo si el tuyo es diferente.Un comando completo se ve así: aireplay-ng –0 2 –a 00:14:BF:E0:E8:D5 –c 4C:EB:42:59:DE:31 mon0.10. imprenta↵ Entrar. Verás como aireplay-ng envía los paquetes, y en unos instantes deberías ver este mensaje en la ventana de airodump-ng! Esto significa que el apretón de manos ha sido registrado y la contraseña está en manos del hacker, de una forma u otra.

Puede cerrar la ventana de aireplay-ng y hacer clic control+C presione en la terminal de airodump-ng, para dejar de monitorear la red, pero no haga esto todavía, en caso de que necesite algo de información más adelante.A partir de este momento, el proceso es completamente entre su computadora y esos cuatro archivos en el escritorio. De estos es principalmente .tapa importante.11. Abrir una nueva terminal. Escriba el comando: aircrack-ng -a2 -b [bssid del enrutador] -w [ruta a la lista de palabras] /root/Desktop/*.gorra

-a es utilizado por el método aircrack para descifrar el apretón de manos, el método 2=WPA.-b significa BSSID; reemplace [bssid del enrutador] con el BSSID del enrutador de destino, como 00:14:BF:E0:E8:D5.-w significa glosario; reemplace [ruta a la lista de palabras] con la ruta a una lista de palabras que descargó. Por ejemplo: ¿tiene `wpa.txt` en la carpeta raíz. Por lo tanto, `/root/Desktop/*`..cap es el camino hacia ella .cap archivo con la contraseña; el asterisco (*) es un carácter comodín en Linux, y asumiendo que no hay otro .cap archivos en su escritorio, esto debería funcionar bien como está.Un comando completo se ve así: aircrack-ng –a2 –b 00:14:BF:E0:E8:D5 –w /raíz/wpa.txt /raíz/Escritorio/*.gorra.12. Esperando a que aircrack-ng inicie el proceso de descifrado de contraseñas. Sin embargo, solo descifrará la contraseña si la contraseña está en el diccionario que seleccionó. A veces este no es el caso. Si este es el caso, puede felicitar al propietario por el hecho de que su red es `impenetrable`, por supuesto, solo después de haber probado todas las listas de palabras que un hacker podría usar o crear!

Advertencias

Hackear el Wi-Fi de alguien sin permiso se considera un acto ilegal o un delito en la mayoría de los países. Este tutorial es para realizar una prueba de penetración (hackear para hacer que una red sea más segura) y usar su propia red y enrutador de prueba.

Artículos de primera necesidad

- Una instalación exitosa de Kali Linux (que probablemente ya haya hecho).

- Un adaptador inalámbrico adecuado para el modo de inyección/monitor

- Una lista de palabras para intentar "descifrar" la contraseña del protocolo de enlace una vez capturada

Artículos sobre el tema. "Hackear wpa, wpa2 o wi-fi con kali linux"