Un sitio de buena reputación con listas de contraseñas recopiladas es https://github.com/danielmiessler/SecLists/tree/master/Contraseñas. Probar contraseñas a mano puede llevar mucho tiempo, pero no está de más intentarlo varias veces antes de buscar armas más pesadas.

Herramientas como DBPwAudit (para Oracle, MySQL, MS-SQL y DB2) y Access Passview (para MS Access) son herramientas populares de búsqueda de contraseñas que se pueden ejecutar en la mayoría de las bases de datos. También puede buscar en línea nuevas herramientas de contraseñas específicas para su base de datos. Por ejemplo, busque Si tiene una cuenta en el servidor que aloja la base de datos, puede usar un cracker de hash como John the Ripper contra el archivo de contraseña de la base de datos. La ubicación del archivo hash depende de la base de datos. Descargar solo de sitios confiables. Haga una investigación exhaustiva sobre las herramientas antes de usarlas.

Otro sitio con exploits es www.explotar-db.com. Vaya a su sitio web y haga clic en el enlace Buscar, luego busque el tipo de base de datos que desea piratear (por ejemplo, "oracle"). Escriba el código Captcha en el campo provisto y presione el botón apropiado para buscar. Asegúrese de investigar todos los exploits que planea probar para saber qué hacer en caso de que surjan problemas potenciales.

Proteja siempre los datos confidenciales detrás de un firewall. Asegúrese de proteger con contraseña sus redes inalámbricas para que los controladores no puedan usar su red doméstica para realizar ataques. Encuentra otros hackers y pídeles consejos. A veces, el mejor conocimiento de piratería se mantiene fuera del Internet público.

Hackear una base de datos

Contenido

La mejor manera de asegurarse de que su base de datos esté protegida contra piratas informáticos es pensar como un pirata informático. Si fueras un hacker, ¿qué tipo de información estarías buscando?? ¿Cómo intentarías conseguirlo?? Existen numerosos tipos de bases de datos y muchas formas diferentes de piratearlas, pero la mayoría de los piratas informáticos intentarán descifrar la contraseña del administrador de la base de datos o explotar una vulnerabilidad conocida de una base de datos. Si se siente cómodo con las declaraciones SQL y conoce los conceptos básicos de las bases de datos, puede piratear una base de datos.

Pasos

Método 1 de 3: usar una inyección SQL

1. Averigüe si la base de datos es vulnerable. Deberá sentirse cómodo con las declaraciones de la base de datos para usar este método. En su navegador, abra la pantalla de inicio de sesión de la base de datos y escriba un ` (comilla simple) en el campo destinado al nombre de usuario. Haga clic en `Iniciar sesión`. Si ve un mensaje de error que dice algo como `Excepción de SQL: la cadena citada no terminó correctamente` o `carácter no válido`, entonces la base de datos es vulnerable a las inyecciones de SQL.

2. Determinar el número de columnas. Regrese a la página de inicio de sesión de la base de datos (o cualquier URL que termine con `id=` o `catid=`) y haga clic en el campo de dirección del navegador. Después de la URL, presione la barra espaciadora y escriba

ordenar por 1, después de lo cual haces clic ↵ Ingresar Presione. Aumente el número a 2 y presione ↵ Entrar. Sigue haciendo esto hasta que obtengas un error. El número real de columnas es el número que ingresó para el número que devolvió el mensaje de error.

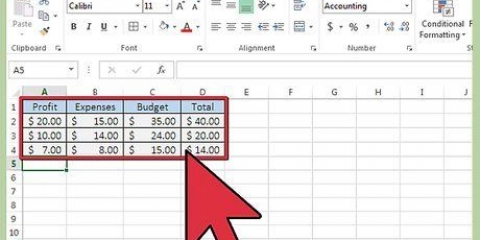

3. Averigüe qué columnas aceptan consultas. Al final de la URL en la barra de direcciones, cambie el

catid=1 o identificación = 1 en catid=-1 o identificación = -1. Presiona la barra espaciadora y escribe selección de unión 1,2,3,4,5,6 (si hay 6 columnas). Los números deben llegar hasta el número total de columnas, y cada una debe estar separada por una coma. imprenta ↵ Ingresa y verás los números de cada columna que acepta una consulta.

4. Inyectar sentencias SQL en la columna. Por ejemplo, si desea conocer el usuario actual e inyectar la columna 2, elimine todo después de id=1 en la URL y presione la barra espaciadora. Luego escribe

unión seleccione 1, concat (usuario ()), 3,4,5,6--. imprenta ↵ Ingresa y verás en pantalla el nombre del usuario actual de la base de datos. Use cualquier instrucción SQL que desee para recuperar información, como listas de nombres de usuario y contraseñas para descifrar.Método 2 de 3: descifrar una contraseña raíz de la base de datos

1. Intente iniciar sesión como raíz o administrador con la contraseña predeterminada. Algunas bases de datos no tienen una contraseña de administrador (admin) de forma predeterminada, por lo que es posible que pueda ingresar dejando el campo de contraseña en blanco. Algunos otros tienen contraseñas predeterminadas que se pueden encontrar fácilmente buscando en los foros de ayuda de la base de datos.

2. Prueba contraseñas comunes. Si el administrador tiene la cuenta protegida con contraseña (situación probable), intente combinaciones comunes de nombre de usuario/contraseña. Algunos hackers publican en línea listas de contraseñas que han descifrado utilizando herramientas de investigación. Pruebe algunas combinaciones diferentes de nombre de usuario y contraseña.

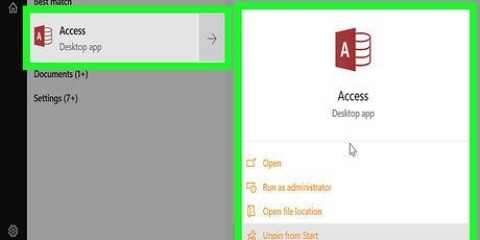

3. Utilice un software de búsqueda de contraseñas. Puede usar varias herramientas para probar miles de palabras del diccionario y combinaciones de letras/números/símbolos con fuerza bruta hasta descifrar la contraseña.

herramienta de auditoría de contraseñas oracle db si quieres hackear una base de datos Oracle.Método 3 de 3: ejecutar exploits de bases de datos

1. Encuentre un exploit para ejecutar. Sectools.org ha mantenido un catálogo de programas de seguridad (incluidos exploits) durante más de una década. Sus herramientas tienen buena reputación y son utilizadas por administradores de sistemas de todo el mundo para realizar pruebas de seguridad. Explore su base de datos de `Explotación` (o encuentre otro sitio web de confianza) en busca de herramientas o archivos de texto que lo ayuden a descubrir agujeros de seguridad en las bases de datos.

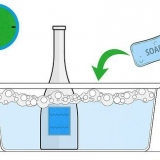

2. Encuentre una red vulnerable a través de `wardriving`. Wardriving es conducir (o andar en bicicleta o caminar) por un área mientras ejecuta un escáner de red (como NetStumbler o Kismet), persiguiendo una red no segura. Wardriving es técnicamente legal. Irrumpir en tales redes encontradas durante wardriven no es legal.

3. Usar el exploit de la base de datos de la red vulnerable. Si está haciendo algo que no debería estar haciendo, probablemente no sea una buena idea hacerlo desde su propia red. Conéctese de forma inalámbrica a una de las redes abiertas que encontró durante wardriven y realice el exploit que investigó y eligió.

Consejos

Advertencias

- Toma nota de las leyes de hacking y sus implicaciones en tu país.

- Nunca intente acceder ilegalmente a una máquina desde su propia red.

- Irrumpir en una base de datos que no es la suya es ilegal.

Artículos sobre el tema. "Hackear una base de datos"

Оцените, пожалуйста статью

Similar

Popular