Usuarios de Windows puede probar los siguientes comandos, y presionando ↵ Presionar Enter después de cada comando, bastante rápido, puede hacer que parezca aún más complejo: colorear un ipconfig árbol hacer ping a google.com cima pd-fea ls-ltra

Esto puede no funcionar en Windows Vista. Es posible que reciba un mensaje advirtiéndole que guardar un archivo con la extensión .bat eliminará todo el formato. Haga clic en `Sí` para .archivo bat para guardar.

"Solo estoy compilando algunos datos que saqué del servidor de alguien para ver si hay algún error en el código. Esto debería funcionar durante unas horas.` "Estoy ejecutando algunos programas analíticos en segundo plano para poder ver en tiempo real cómo mi procesador está lidiando con la temperatura más alta del overclocking.`

Fingiendo estar hackeando

Contenido

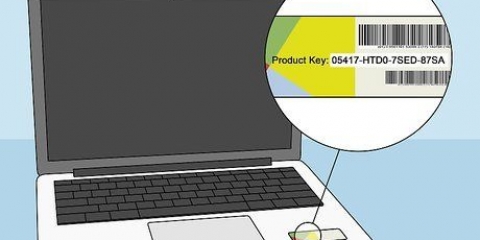

Tal vez tengas la reputación de ser un genio de la informática, o tal vez quieras que la gente piense que ya lo eres. Hackear una computadora requiere conocimiento de los sistemas informáticos, la seguridad de la red y el código, por lo que cuando las personas ven lo que pensar que es piratería, pronto quedarán impresionados. No tienes que hacer nada ilegal para que la gente piense que estás pirateando; usar algunos comandos básicos en el símbolo del sistema o crear un archivo por lotes para iniciar un navegador tipo Matrix repleto de caracteres dejará a los espectadores asombrados.

Pasos

Método 1 de 3: usar el símbolo del sistema

1. Abra `Ejecutar` en su computadora. Puede hacer esto haciendo clic en el menú de inicio y buscando `Ejecutar` o `Ejecutar`, o hacer una búsqueda general en su computadora para esta característica.

- Los usuarios de Windows pueden acceder a esta función con dos pulsaciones de teclas: ⊞ ganar+R

2. Abrir símbolo del sistema. Puede hacer esto escribiendo `Cmd` en el cuadro de búsqueda en la ventana Ejecutar. Esto abrirá el Símbolo del sistema, también conocido como Línea de comandos, una forma textual de interactuar con su computadora.

Usuarios de Apple puede usar la línea de comando del terminal, la versión para Mac del símbolo del sistema, buscando a través de Spotlight o buscando `terminal`.

3. Use el símbolo del sistema o la terminal para fingir que está pirateando. Hay muchos comandos que se pueden usar en Windows Command Prompt y Apple Terminal para ejecutar comandos o buscar información. Los siguientes comandos pueden parecer impresionantes, pero no dañarán su software y no son ilegales.

Esto cambiará su símbolo del sistema de blanco a verde con un fondo negro. Reemplace la letra después del comando `color` con los números 0 - 9 o las letras A - F, para cambiar el color del texto de su símbolo del sistema.

directorio

El comando Ping verifica si un dispositivo puede comunicarse con otro dispositivo a través de la red (algo que la mayoría de la gente no sabe). Aquí se usa Google como ejemplo, pero puede completar cualquier sitio.

Si tienes una computadora Apple, luego puede ingresar los siguientes comandos para llenar su pantalla con algo que se parece a la pantalla de un hacker profesional. Escriba lo siguiente en la ventana de su terminal para lograr ese efecto:

4. Comandos y ventanas alternativos. Puede dejar abiertas algunas ventanas de comando o terminal, usando diferentes comandos que parecen estar ejecutando varios procesos muy complejos y no relacionados a la vez.

Método 2 de 3: crea un archivo por lotes en Windows

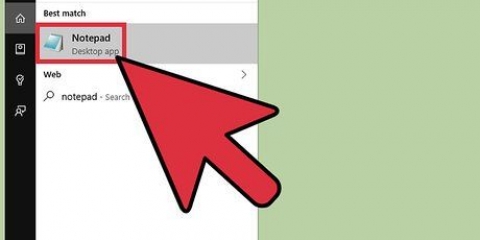

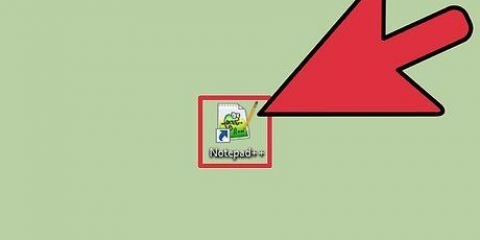

1. Abrir Bloc de notas. Para crear un archivo por lotes, deberá escribir texto sin formato en un editor de texto y guardarlo para que su computadora lea este texto como comandos ejecutables. El bloc de notas o cualquier otro editor de texto básico es adecuado para escribir un archivo por lotes.

2. Escribe los procesos por ti .archivo bat en el bloc de notas. El siguiente texto abre una ventana con una fuente verde, titulada `Hack Window`. Para cambiar el título, puede cambiar el texto después de `título` en su archivo de Bloc de notas a su preferencia. El texto `@echo off` oculta el símbolo del sistema, mientras que `tree` muestra un árbol de directorios, lo que hace que la piratería parezca más realista. La última línea de texto hace ping al servidor de Google, que no es ilegal pero parece pirateado para el ojo inexperto. En un documento de Bloc de notas en blanco, escriba el siguiente texto:

colorear un

título HACKEAR VENTANA

@echo apagado

árbol

hacer ping a www.Google.com-t

título HACKEAR VENTANA

@echo apagado

árbol

hacer ping a www.Google.com-t

3. Guarde su documento como un .archivo de murciélago. Cuando guarde su archivo, elija `Guardar como`. En el cuadro de diálogo, asigne un nombre al archivo y finalmente `.murciélago`. Convierte el archivo en un archivo por lotes. Los archivos por lotes contienen texto que permite que el sistema operativo de su computadora ejecute una serie de comandos.

4. Convertirlo .archivo de murciélago. Haga doble clic en él .bat para abrir una ventana que parece, más o menos, como si estuviera realizando tareas informáticas complejas, como un hacker.

Método 3 de 3: usar sitios web

1. Abre tu navegador web. Algunos sitios web son únicamente para imitar funciones informáticas complejas. Algunos de estos se usan para efectos en películas o videos, o por usuarios como usted!

2. mira al hackertyper.sólo. Este sitio web contrarresta el texto estilo hacker a un ritmo que ciertamente es impactante de ver. Un problema con el uso de este sitio para engañar a tus amigos es que tiene un código similar al de un hacker en produce rápidamente, lo que puede arruinar el efecto.

3. Abra una ventana separada del navegador y vaya a guihacker.com en línea. Deje la ventana de su navegador en este sitio, que debería mostrar imágenes estereotipadas de piratas informáticos: líneas de números, medidas que cambian rápidamente, una onda sinusoidal alta. Con esto de fondo, se podría decir:

4. Ir a geektyper.com para varios temas de piratas informáticos. Este sitio utiliza quizás el simulador de pirateo más realista. Después de abrir el sitio, elija un tema, luego proceda a generar texto similar al de un hacker. Incluso puede hacer clic en las carpetas para ejecutar procesos elaborados, aunque falsos.

Alterne entre el código de pirata informático falso generado por las pulsaciones de teclas y los procesos falsos que puede activar haciendo clic en las carpetas que aparecen en la ventana de su navegador después de elegir un tema.

5. Ejecute estos diferentes sitios en ventanas separadas. Cada uno de estos sitios tiene una apariencia ligeramente diferente y genera diferentes estilos de código falso/texto de piratas informáticos. Puede cambiar rápidamente entre ventanas abiertas alternativa manteniendo presionado y presionando pestaña ↹ pulsa para rotar por las ventanas. Escriba lo que hay en cada ventana antes de pasar a la siguiente ventana del navegador para obtener un efecto adicional. Si hay pestañas abiertas en la misma ventana, presione control+pestaña ↹.

Intente organizar las ventanas abiertas de diferentes maneras, o deje algunas abiertas en el fondo para que parezca que es el rey de los piratas informáticos.

Consejos

- Si puede programar archivos por lotes, puede llevar esto al siguiente nivel.

- Puedes usar esto para impresionar a tus amigos!

Advertencias

- Las personas familiarizadas con los sistemas informáticos y el código descubrirán rápidamente si realmente está haciendo algo o simplemente está montando un espectáculo. Elija la audiencia para su `juego de hackers` sabiamente.

- Algunos adultos pueden pensar que en realidad estás pirateando, así que ten cuidado y no te metas en problemas.

- Tenga cuidado al usar el símbolo del sistema. Es posible que accidentalmente escriba un comando ejecutable que dañe un archivo necesario para su computadora, lo que puede causar que sus datos se dañen o algo peor.

Artículos sobre el tema. "Fingiendo estar hackeando"

Оцените, пожалуйста статью

Similar

Popular