Internet lento o programas desconocidos no son necesariamente el resultado de que alguien intente acceder a su computadora de forma remota. Muchos programas que se actualizan automáticamente se abrirán o generarán ventanas emergentes durante el proceso de actualización.

Ventanas – Prensa control+⇧Cambio+Esc. Mac: puede encontrar el Monitor de actividad en la carpeta Utilidades en la carpeta Aplicaciones.

VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC y TeamViewer Esté atento a cualquier programa que parezca sospechoso o que no reconozca. Puede hacer una búsqueda en la web para un nombre de proceso, si no se trata de un programa.

Al hacer una copia de seguridad de todos los datos de una máquina comprometida, debe escanear cada archivo antes de hacer una copia de seguridad. Siempre existe la posibilidad de que los archivos antiguos vuelvan a provocar una infección. leer artículos sobre cómo limpiar su sistema para obtener más información sobre cómo formatear su computadora con Windows o Mac y reinstalar el sistema operativo.

Descubre una intrusión en tu ordenador

Pocas cosas dan más miedo que una interrupción activa en su computadora. Si cree que su computadora está actualmente bajo el control de un pirata informático, lo primero que debe hacer es desconectarla completamente de Internet. Una vez que esté desconectado, puede buscar el punto donde el pirata informático obtuvo acceso a su sistema y eliminarlo. Después de que su sistema esté bloqueado de forma segura, puede tomar medidas para evitar más intrusiones en el futuro.

Pasos

Parte 1 de 2: Prevención de un robo

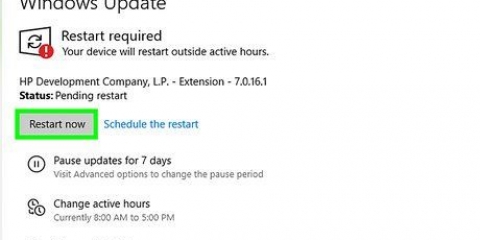

1. Observe si su computadora parece estar encendiéndose sola para instalar actualizaciones. Muchas computadoras modernas están configuradas para instalar automáticamente actualizaciones del sistema, generalmente por la noche cuando la computadora está inactiva. Si su computadora parece encenderse sola sin su intervención, es probable que se despierte del modo de suspensión para instalar actualizaciones.

- La posibilidad de que se acceda a su computadora de forma remota es pequeña, pero es posible. Puede tomar medidas para evitar robos.

2. Compruebe si hay indicaciones claras de acceso remoto. Si el cursor simplemente se mueve, los programas se abren o los archivos se eliminan sin su intervención, es posible que haya un intruso. Si hay un allanamiento, su primer paso es apagar inmediatamente la computadora y desconectar los cables Ethernet.

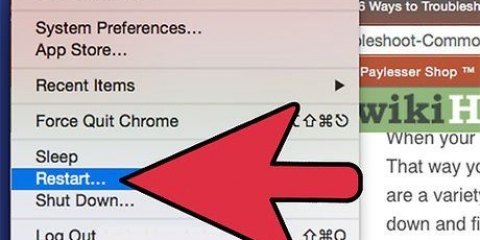

3. Desconecta tu computadora de internet. Si sospecha de un allanamiento, debe apagar Internet de inmediato. Deberá eliminar por completo Internet y la red para evitar un mayor acceso y evitar que otras máquinas en su red se infecten.

Desconecte todos los cables Ethernet conectados a la computadora y deshabilite cualquier conexión inalámbrica.

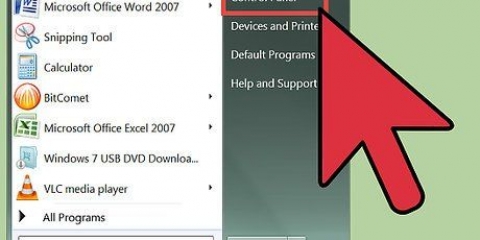

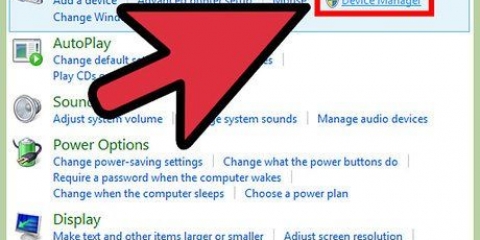

4. Abra el Administrador de tareas o el Monitor de actividad. Estas herramientas pueden ayudarlo a determinar qué se está ejecutando actualmente en su computadora.

5. Observe si hay algún programa externo ejecutándose en su lista de programas. Tenga en cuenta la presencia de los siguientes programas en su lista de programas en ejecución, así como cualquier programa que parezca desconocido o sospechoso. Estos programas son programas populares de acceso remoto que se instalan sin su permiso:

6. Tenga cuidado con el uso de CPU inusualmente alto. Puede ver esto en el Administrador de tareas o en el Monitor de actividad. Si bien el uso elevado de la CPU es común y no indica un ataque, cuando no está usando la computadora, puede indicar que se están ejecutando procesos en segundo plano, que es posible que no haya autorizado. Tenga en cuenta que el alto uso de la CPU se debe simplemente a la actualización de un programa o a una descarga de torrent olvidada en segundo plano.

7. Ejecute un escaneo con su programa antivirus. Es importante que tengas instalado un programa antivirus, aunque sea solo Windows Defender. Abra su antivirus y ejecute un análisis de todo su sistema. Dicho escaneo puede tardar una hora más en completarse.

Si no tiene un antivirus, descargue un archivo de instalación en otra computadora y colóquelo en su computadora a través de USB. Instale el programa antivirus y luego ejecute un escaneo.

8. Eliminar elementos que el programa antivirus ha encontrado. Si su antivirus encuentra software malicioso en su computadora, asegúrese de ponerlo en cuarentena usando el programa antivirus. Esto evitará que estos programas maliciosos dañen su computadora.

9. Descargue e instale Malwarebytes Anti-Malware. Este es un escáner secundario que puede encontrar cosas que su antivirus puede haber pasado por alto. Puedes descargarlo gratis desde malwarebytes.organización.

Dado que su computadora está actualmente desconectada de Internet, deberá descargar el instalador desde otra computadora y transferirlo a su computadora a través de la unidad USB.

10. Escanea tu computadora con Anti-Malware. Es probable que el escaneo tarde alrededor de media hora en completarse. Anti-Malware busca programas intrusivos que puedan controlar su computadora.

11. Elementos en cuarentena encontrados. Si Anti-Malware encuentra archivos dudosos durante el análisis, los pondrá en cuarentena para negarles el acceso a su sistema.

12. Descargue y ejecute Malwarebytes Anti-Rootkit Beta. Puede descargar este programa de forma gratuita desde malwarebytes.org/antirootkit/. Le permite descubrir y eliminar `rootkits`; estos son programas maliciosos que se esconden profundamente en los archivos de su sistema. El rootkit escaneará su computadora por completo, lo que puede llevar mucho tiempo.

13. Vigile su computadora después de eliminar todo el malware. Si su antivirus y/o Anti-Malware encontró algún programa malicioso, es posible que haya eliminado la infección con éxito, pero deberá vigilar de cerca su computadora para asegurarse de que la infección no se esté escondiendo en alguna parte.

14. Cambia todas tus contraseñas. Si su computadora ha sido violada, existe la posibilidad de que todas sus contraseñas hayan sido leídas con un keylogger. Si está seguro de que la infección se ha ido, cambie su contraseña para todas sus diferentes cuentas. Es mejor no usar la misma contraseña para múltiples servicios.

15. Cerrar sesión en todas partes. Después de cambiar su contraseña, visite cada cuenta y cierre la sesión por completo. Asegúrese de cerrar sesión en cualquier dispositivo que esté usando la cuenta actualmente. Esto asegurará que sus nuevas contraseñas entren en vigencia y que otros no puedan usar las antiguas.

dieciséis. Limpia completamente tu sistema si no puedes deshacerte de la intrusión. Si aún tiene miedo de los robos o le preocupa que aún pueda estar infectado, la única forma de estar seguro es borrar completamente su sistema y reinstalar su sistema operativo. Haga una copia de seguridad de todos los datos importantes primero, ya que todo se eliminará y restablecerá.

Parte 2 de 2: Prevención de futuros robos

1. Asegúrese de que el software antivirus esté actualizado y funcionando. Un antivirus actualizado detecta la mayoría de los ataques antes de que sucedan. Windows viene con un programa llamado Windows Defender, un programa antivirus competente que se actualiza automáticamente y se ejecuta en segundo plano. También hay varios programas gratuitos disponibles, como BitDefender, avast! y RGPD. No necesita más de un antivirus en su sistema.

- Consulte las instrucciones para obtener instrucciones sobre cómo activar Windows Defender.

- Si no desea utilizar Defender, consulte las instrucciones para obtener instrucciones sobre cómo instalar un programa antivirus. Windows Defender se desactivará automáticamente cuando instale otro programa antivirus.

2. Asegúrese de que su firewall esté configurado correctamente. Si no tiene un servidor web u otro programa en ejecución que requiera acceso remoto a su computadora, no hay razón para tener un puerto abierto. La mayoría de los programas que requieren puertos usan UPnP, que abre puertos cuando es necesario y los cierra cuando se cierra el programa. Mantener los puertos abiertos indefinidamente expondrá su red a visitantes no deseados.

mira las instrucciones para obtener más información sobre el reenvío de un enrutador y asegúrese de que ninguno de sus puertos esté abierto, excepto cuando sea necesario para un servidor que esté ejecutando.

3. Tenga mucho cuidado con los archivos adjuntos de correo electrónico. Los archivos adjuntos de correo electrónico son uno de los métodos más comunes para obtener virus y malware en su sistema. Solo abra archivos adjuntos de remitentes confiables, e incluso entonces verifique si la persona quería enviarle un archivo adjunto. Si uno de sus contactos está infectado con un virus, puede entregar los archivos adjuntos que contienen el virus sin siquiera saberlo.

4. Asegúrese de que sus contraseñas sean seguras y únicas. Cualquier servicio o programa que utilice que esté protegido por contraseña debe tener una contraseña única y difícil. Esto evitará que un pirata informático use la contraseña de un servicio pirateado para acceder a otro. Consulte las instrucciones para obtener más información sobre el uso de un administrador de contraseñas, que puede facilitarle un poco la vida en ese sentido.

5. Prefiere no usar puntos públicos de Wi-Fi. Los puntos WiFi públicos son riesgosos porque no tienes control sobre la red. Nunca se sabe si alguien más está monitoreando el tráfico hacia y desde su computadora. Hacer esto puede darles acceso a su sesión de navegador abierta o peor. Puede reducir este riesgo utilizando una red VPN, cuando está conectado a un lugar público de Wi-Fi, que encriptará sus transferencias.

Consulte las instrucciones para obtener más información sobre cómo configurar una conexión con un servicio VPN.

6. Tenga cuidado con los programas que descargó en línea. Muchos programas "gratuitos" que puede encontrar en línea vienen con software adicional que probablemente no desee instalar. Preste mucha atención durante el proceso de instalación para asegurarse de rechazar todas las `ofertas` adicionales. No descargue software pirateado ya que es una forma común de introducir virus en su sistema.

Artículos sobre el tema. "Descubre una intrusión en tu ordenador"

Оцените, пожалуйста статью

Similar

Popular